해당 실습은 Dreamhack에서 제공되는 가상환경에서 진행되었습니다.

사전 동의 없는 불법 침입, 수색, 분석 등의 행위는 불법이니 꼭 명심하시길 바랍니다.

로드뷰를 따라 진행하다 보니 순서가 조금 꼬였지만,

session-basic 문제의 다음 문제가 cookie 문제이니 참고하면 될 것 같다.

Step 1)

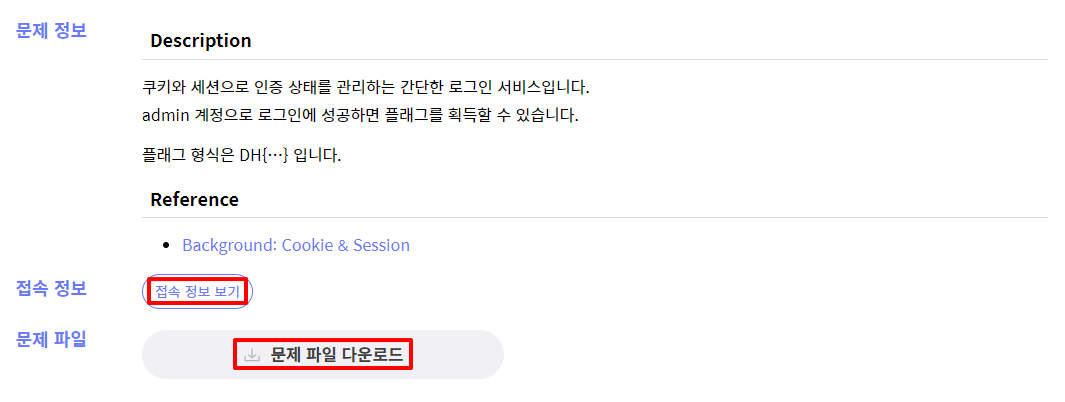

Lecture Stage 3에서 쿠키&세션과 관련된 문제이다.

Step 2)

'접속 정보 보기'를 누르면 나오는 실습 페이지의 메인 화면이다.

Step 3)

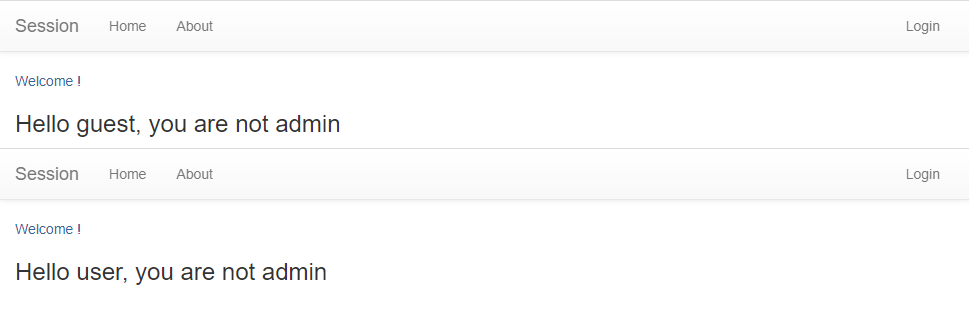

다운받은 문제파일의 소스 코드에서 확인할 수 있는 계정 정보이다.

guest와 user는 접속이 가능하나, 문제에서 원하는 admin 계정이 아니기 때문에 아무런 소득이 없다.

Step 4)

guest와 user를 로그인하여 얻은 sessionid 정보를 활용하거나, 그 외의 다양한 별짓을 시도했으나 실패

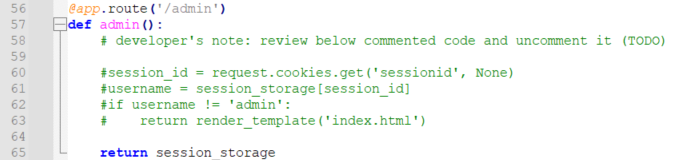

문제 파일의 소스 코드를 유심히 보다가 의심되는 URL을 확인

Step 5)

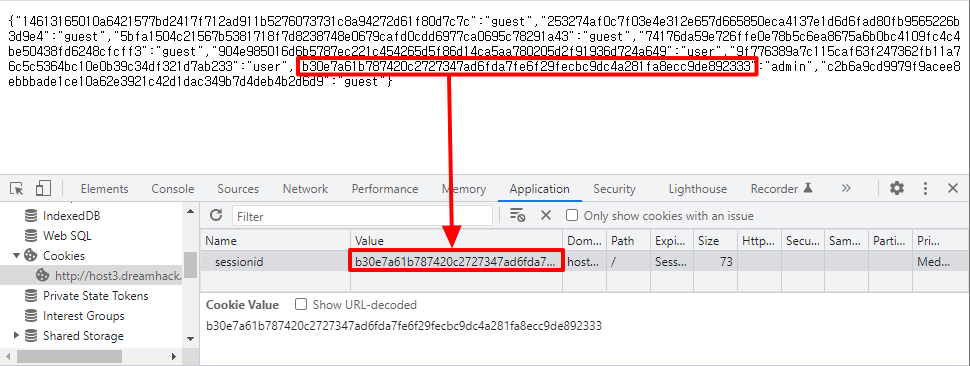

실습 페이지 뒤의 /admin 주소로 접속하니 각 계정별로 발급되는 sessionid 정보가 반환되는 것을 볼 수 있다.

반환된 정보 중 admin계정의 sessionid 값을 cookie 넣고 메인 페이지로 이동한다.

Step 6)

admin계정의 sessioid값을 넣고 메인 페이지로 이동하면 admin 계정으로 로그인되어 플래그 값을 획득할 수 있다.

'보안 > 웹해킹' 카테고리의 다른 글

| [Dreamhack] 1단계 - xss-2 (0) | 2023.05.24 |

|---|---|

| [Dreamhack] 1단계 - xss-1 (0) | 2023.05.22 |

| [Dreamhack] 1단계 - devtools-sources (0) | 2023.05.16 |

| [Dreamhack] 1단계 - cookie (0) | 2023.05.08 |